Cybersecurity in der Operational Technology: Wie sich physische und digitale Systeme schützen lassen

Datenschutz Informationssicherheit Cyber-Security Cybersicherheit Cyberangriff IoT ISO27001 OT

Nebst der klassischen Büro-IT verfügen viele Firmen über Systeme zur Steuerung physischer Prozesse. Diese nutzen zwar oft bewusst oder unbewusst IT-Komponenten, sie werden aber nicht der IT-Abteilung zugeteilt bzw. werden nicht durch diese verwaltet. Beispiele sind Komponenten der Gebäudesteuerung wie ein Schliesssystem oder die Steuerung der Barriere des Parkplatzes, Produktionsanlagen in Fabriken oder Messgeräte, wie sie in Laboren verwendet werden.

Charakteristik von Operational Technology (OT)

Solche Operational Technology (OT) genannte Systeme weisen aus Security-Sicht eine andere Charakteristik als die üblichen IT-Systeme auf:

- Physik: Durch die direkte Verbindung zur physischen Welt können Cybergefahren zu Gefahren für Güter und für Leib und Leben werden.

- Viel längere Lebensdauer: Anders als IT-Systeme, die üblicherweise nach maximal 5 Jahren ausgetauscht werden, laufen OT-Systeme gerne auch mehrere Jahrzehnte.

- «Zertifizierte» Komponenten verhindern übliche Security-Massnahmen: OT-Systeme werden bei deren Einführung durch den Hersteller «abgenommen» und manchmal sogar durch Regulierungsbehörden zertifiziert. Änderungen, und sei dies nur das Einspielen eines Softwarepatches, führen zum Verlust der Garantie oder der Zertifizierung.

Auch wenn sich IT- und OT-Systeme unterscheiden, die aus der IT längst bekannten Cybergefahren wirken heutzutage ebenso oft auf OT-Systeme ein. Schlimmer noch, OT-Systeme mit direkten Verbindungen zum Internet können zur Gefahr für mit ihnen verbundenen IT-Systeme werden. Solche Internetverbindungen sind nicht unüblich, wollen doch in Zeiten von BigData die Hersteller von Systemkomponenten wissen «wie es denen geht», Betriebsstunden genau abrechnen oder dem Kunden anhand exakter Betriebsdaten Verbrauchs- und Wartungsmaterial zukommen lassen.

Wie kann man Operational Technology (OT) dennoch schützen?

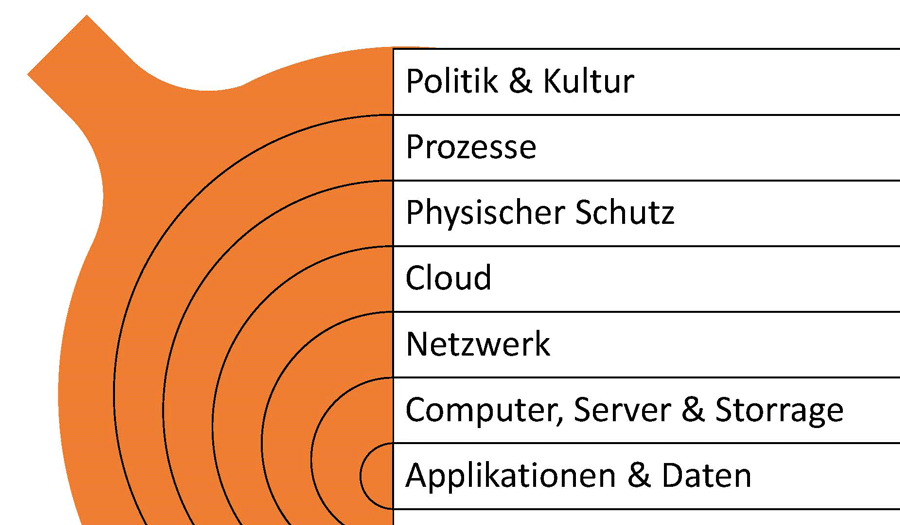

Grundsätzlich sollten Schutzmassnahmen in der OT wie auch in der IT der Defense-in-Depth-Strategie folgen: Bei dieser Strategie, der Zwiebelschale nachempfundenen, werden Massnahmen mehrschichtig umgesetzt. Sollte bei einer Massnahme eine Schwachstelle ausgenutzt werden, greift durch die Mehrschichtigkeit eine andere und verhindert den Durchbruch. Kann ein Angreifer beispielsweise den Mitarbeiter aufgrund nicht vorhandener Du-Kultur davon überzeugen, er sei der Finanzchef und die Zahlung sei sofort zu tätigen, verhindern eventuelle Freigabeprozesse die erfolgreiche Überweisung. Abbildung 1: Zwiebelschalenmodell (first frame networkers ag)

Abbildung 1: Zwiebelschalenmodell (first frame networkers ag)

3 Wichtige Massnahmen zum Schutz von Operational Technology (OT)

- Trennung der Netzwerke

- Einhaltung des Prinzips der geringstmöglichen Berechtigungen

- Verpflichtung von Dienstleistern zur sicheren Wartung der OT-Anlagen

Die Eingrenzung der Berechtigung sollte für die Nutzer der Systeme, aber auch für deren Administratoren umgesetzt werden. Dabei sollten Berechtigungen von Dienstleistern beachtet und möglichst eingeschränkt werden. Um im Notfall schnell und uneingeschränkt reagieren zu können, sollten überwachte Notfall-Accounts erstellt werden. Deren Nutzung sollte einen Alarm auslösen, um ungewollte Aktivitäten sofort erkennen zu können.

Auch über die Inpflichtnahme von Dienstleistern hat secnovum schon berichtet [2]. Dabei ist es wichtig diesen mitzuteilen, welches Sicherheitsniveau erwartet wird, gemeinsam festzulegen, wer welche Massnahme umsetzt und betreibt und wie der Nachweis über Betrieb und Wirksamkeit der Massnahmen erbracht wird. Auch der Lebenszyklus und die periodische oder kontinuierliche Aktualisierung der in der OT-Umgebung eingesetzten IT-Komponenten (Hardware, Betriebssysteme und Software) sollte mit dem Hersteller oder Dienstleister geplant und vertraglich festgehalten werden.

Fazit: Zusätzliche Anforderungen an Operational Technology (OT)

Gegenüber reinen IT-Umgebungen müssen bei der Absicherung von langlebigen OT- Umgebungen zusätzliche Anforderungen berücksichtigt werden. Nicht alle aus der IT bekannten Schutzmassnahmen können zur Absicherung angewandt werden. Wichtig sind insbesondere segmentierte Netzwerke, durchdachte Berechtigungskonzepte und die Inpflichtnahme von Dienstleistern.

Dieser Blogbeitrag wurde von Lukas Studer für secnovum (einer Initiative von Partnern aus ICT- und Sicherheitsdienstleistern sowie der Bildung) geschrieben.

Quellen:

[1] https://www.secnovum.ch/blog/was-ist-netzwerkzonierung-schutzzonen-durch-segmentierung-im-netzwerk-einrichten

[2] https://www.secnovum.ch/blog/verantwortlichkeiten-beim-outsourcing-definieren

Lukas Studer

Nach einer Lehre als Chemielaborant, der Arbeit im Lehrberuf und dem fliessenden Wechsel in die Informatik absolvierte Lukas Studer die Technikerschule Informatik und Netzwerktechnik. Er war als Informatiker bei verschiedenen Outsourcing-Anbietern für Industriebetriebe, Banken und Versicherungen sowie betriebsintern tätig. Mit dem MAS Information Security wechselte er in die interne Revision als IT-Prüfer und erlangte die Zertifizierung zum Certified Information Systems Auditor und das Zertifikat CAS Datenanalyse. Zudem ist er Certified SCADA Security Engineer (CSSE) und als CISO für die ISO-Zertifizierungen der first frame networkers ag zuständig.